8-3 サイバー攻撃

令和5年度公開 問9

ドライブバイダウンロード攻撃に該当するものはどれか。

- ア PCから物理的にハードディスクドライブを盗み出し,その中のデータをWebサイトで公開し,ダウンロードさせる。

- イ 電子メールの添付ファイルを開かせて,マルウェアに感染したPCのハードディスクドライブ内のファイルを暗号化し,元に戻すための鍵を攻撃者のサーバからダ ウンロードさせることと引換えに金銭を要求する。

- ウ 利用者が悪意のあるWebサイトにアクセスしたときに,Webブラウザの脆弱性を悪用して利用者のPCをマルウェアに感染させる。

-

エ 利用者に気付かれないように無償配布のソフトウェアに不正プログラムを混在させておき,利用者の操作によってPCにダウンロードさせ,インストールさせることでハードディスクドライブから個人情報を収集して攻撃者のサーバに送信する。

解答 ウ

【頭の準備体操】

利用者がWebサイトにアクセスするだけで,気づかないうちにマルウェアがダウンロードされる攻撃。

- ア 窃盗

- イ ランサムウェア

- ウ ドライブバイダウンロード攻撃(正解)

- エ トロイの木馬

令和5年7月修了試験 問32

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち,適切なものはどれか。

- ア 外部ネットワークからの再帰的な問合せにも応答できるように,コンテンツサーバにキャッシュサーバを兼ねさせる。

- イ 再帰的な問合せに対しては,内部ネットワークからのものだけを許可するように設定する。

- ウ 再帰的な問合せを行う際の送信元のポート番号を固定する。

- エ 再帰的な問合せを行う際のトランザクションIDを固定する。

解答 イ

【頭の準備体操】

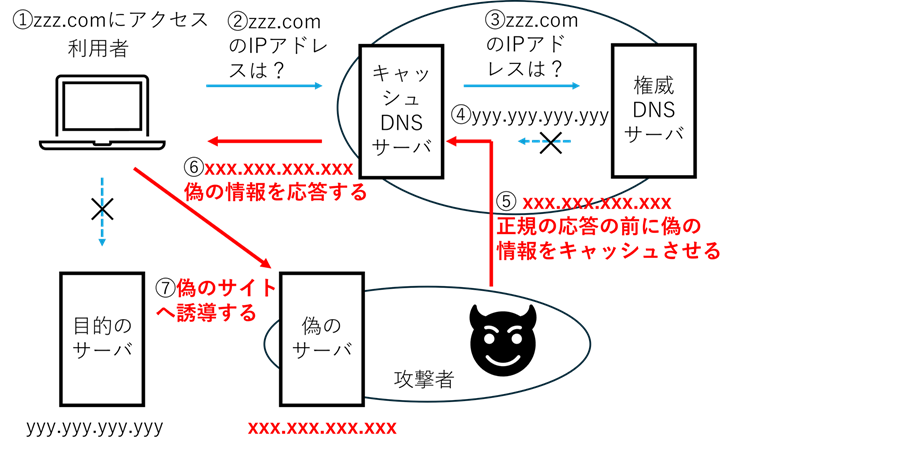

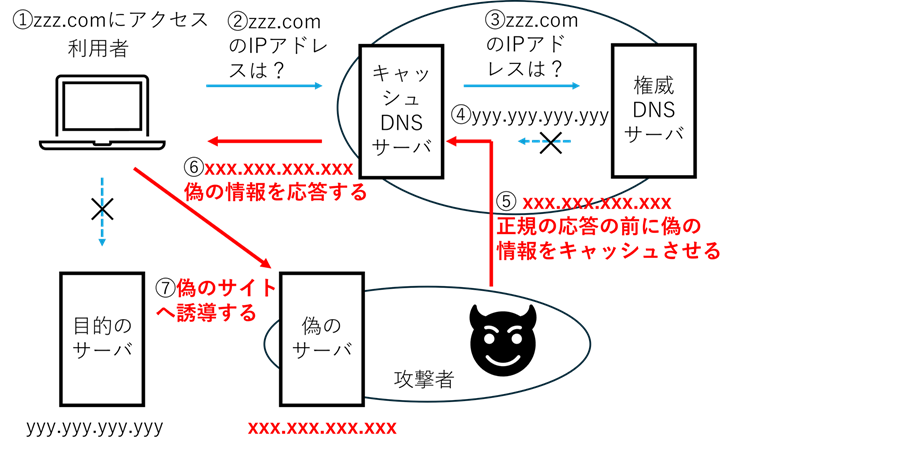

DNSキャッシュポイズニングは,DNSサーバのキャッシュに偽の情報を注入して,利用者を偽のWebサイトに誘導する攻撃。

再帰的DNSサーバは,端末から問合せを受けると,回答を得るために他のDNSサーバに問い合わせ,その結果を返す。キャッシュDNSサーバは通常,再帰的に動作する。

【イメージで解く】

(概要)

- ① 利用者はzzz.comにアクセスする。

- ② キャッシュDNSサーバに「zzz.comのIPアドレスは?」と問い合わせる。キャッシュDNSサーバに情報がないので,

- ③ 権威DNSサーバに「zzz.comのIPアドレスは?」と問い合わせる。「IPアドレスはyyy.yyy.yyy.yyyです」と応答する前に

- ④ 攻撃者は,「zzz.comのIPアドレスは,xxx.xxx.xxx.xxx」という偽の情報をキャッシュさせる。

- ⑤ 「IPアドレスはxxx.xxx.xxx.xxxです」と偽の情報を応答する。

- ⑥ 偽のサイトに誘導させる。

令和6年度公開 問10

SQLインジェクションの対策として,有効なものはどれか。

- ア URLをWebページに出力するときは,“http://”や“https://”で始まるURLだけを許可する。

- イ 外部からのパラメータでWebサーバ内のファイル名を直接指定しない。

- ウ スタイルシートを任意のWebサイトから取り込めるようにしない。

- エ プレースホルダを使って命令文を組み立てる。

解答 エ

【頭の準備体操】

SQLインジェクションは,Webページの入力フィールドに悪意のあるSQLコードを注入することで,データベースを不正に操作する攻撃。

プレースホルダは,SQLコードの中で動的に変わる部分を安全に処理するための箱。

(SQLコードの例)

SELECT * FROM users WHERE username = ?

?はプレースホルダ。Webページの入力フィールドからの入力値はプレースホルダに入れられた後,安全に処理される。

プレースホルダを使えば,データベースに渡される入力値はSQLコードとして解釈されないように自動的に無害化(エスケープ処理という)される。 ⇒ Webページの入力フィールドからの入力値は,「SQLコード」として実行されるのではなく,単なる「値」として扱われる。

- ア クロスサイトスクリプティングの対策

- イ ディレクトリトラバーサルの対策

- ウ CSSインジェクションの対策

- エ 正解

令和5年6月修了試験 問33

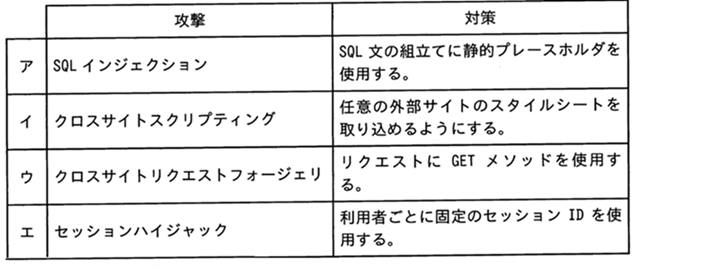

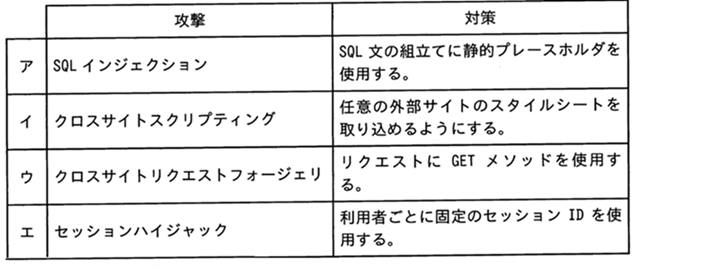

安全なWebアプリケーションの作り方について,攻撃と対策の適切な組合せはどれか。

解答 ア

【頭の準備体操】

SQLインジェクションは,Webページの入力フィールドに悪意のあるSQLコードを注入することで,データベースを不正に操作する攻撃。

プレースホルダは,SQLコードの中で動的に変わる部分を安全に処理するための箱。

(SQLコードの例)

SELECT * FROM users WHERE username = ?

?はプレースホルダ。Webページの入力フィールドからの入力値はプレースホルダに入れられた後,安全に処理される。

プレースホルダを使えば,データベースに渡される入力値はSQLコードとして解釈されないように自動的に無害化(エスケープ処理という)される。 ⇒ Webページの入力フィールドからの入力値は,「SQLコード」として実行されるのではなく,単なる「値」として扱われる。

令和7年1月修了試験 問27

ドメイン名ハイジャックの手口はどれか。

- ア PCとWebサーバとの通信を途中で乗っ取り,不正にデータを窃取する。

- イ Webサーバに,送信元を偽装したリクエストを大量に送信して,Webサービスを停止させる。

- ウ Webページにアクセスする際のURLに余分なドットやスラッシュなどを含め,アクセスが禁止されているディレクトリにアクセスする。

- エ 権威DNSサーバに登録された情報を不正に書き換える。

解答 エ

【頭の準備体操】

ドメイン名ハイジャックは,他人のドメイン名を不正に取得または登録情報を改ざんする攻撃。

- ア 中間者攻撃

- イ Dos攻撃

- ウ ディレクトリトラバーサル

- エ ドメイン名ハイジャック(正解)