基本情報技術者講座

★ 猫本 8-01 情報セキュリティ管理(その1) ★

基本情報技術者 平成28年度秋期 問37

情報の"完全性"を脅かす攻撃はどれか。

| ア | Webページの改ざん |

| イ | システム内に保管されているデータの不正コピー |

| ウ | システムを過負荷状態にするDoS攻撃 |

| エ | 通信内容の盗聴 |

解説

(頭の準備体操)

情報セキュリティの3要素

| ・ | 機密性:許可された者だけが,情報をアクセス・使用できるという特性 |

| ・ | 完全性:情報・処理方法が,正確・完全であるという特性 |

| ・ | 可用性:許可された者が要求したときに,いつでもアクセス・使用できるという特性 |

| ア | 完全性を脅かす攻撃(正解) |

| イ | 機密性を脅かす攻撃 |

| ウ | 可用性を脅かす攻撃 |

| エ | 機密性を脅かす攻撃 |

解答

ア

基本情報技術者 平成30年度春期 問39

JIS Q 27000:2014(情報セキュリティマネジメントシステム-用語)において,"エンティティは,それが主張するとおりのものであるという特性"と定義されているものはどれか。

| ア | 真正性 |

| イ | 信頼性 |

| ウ | 責任追跡性 |

| エ | 否認防止 |

解説

| ア | 主張するとおりの本物であるという特性(正解) |

| イ | 意図したとおりの結果が得られるという特性 |

| ウ | 誰が関与したかを追跡できるような特性 |

| エ | 後で「私じゃない」と否定されないようにする特性 |

解答

ア

基本情報技術者 平成30年度秋期 問39

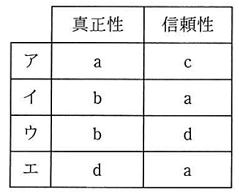

JIS Q 27000:2014(情報セキュリティマネジメントシステム-用語)における真正性及び信頼性に対する定義a~dの組みのうち,適切なものはどれか。

〔定義〕

| a. | 意図する行動と結果とが一貫しているという特性 |

| b. | エンティティは,それが主張するとおりのものであるという特性 |

| c. | 認可されたエンティティが要求したときに,アクセス及び使用が可能であるという特性 |

| d. | 認可されていない個人,エンティティ又はプロセスに対して,情報を使用させず,また,開示しないという特性 |

解説

| a. | 信頼性 |

| b. | 真正性 |

| c. | 可用性 |

| d. | 機密性 |

よって,イである。

解答

イ